[KISA] 2023 하반기 사이버 위협 동향

참고 자료

KISA 보호나라&KrCERT/CC

KISA 보호나라&KrCERT/CC

www.krcert.or.kr

KISA의 2023 하반기 사이버 위협 동향 보고서를 읽어보았다.

관련 보고서에 대해선 처음 읽어보는 것이였지만 읽고 정리 포스팅을 작성해보고자 한다.

3가지 파트로 나누어져 있었다.

1. Trend

2. Insights

3. Techniques

이번 포스팅에서는 Trend 파트에 대해 전반적 요약을 해보려고 한다.

(해당 포스팅의 이미지 및 정보는 KISA 보호나라&KrCERT/CC 의 정보를 기반으로 합니다)

목차

Trend

- 침해사고 현황

- IoT 봇넷 위협 동향

- 보안 취약점 및 신고포상제 동향

- 라자루스(Lazarus) 공격 그룹의 특징

1. 침해사고 현황

전체 침해사고 신고 통계

한눈에 봐도 점점 신고 현황이 증가하는 것을 알 수 있다. 22년에서 23년 약 12% 증가하였다. 이를 통해 앞으로도 정보보호의 중요성이 증가하고, 침해사고가 증가할 것이라고 예상할 수 있겠다.

유형별 침해사고 신고 통계

한국인터넷진흥원의 경우 국내 민간분야의 침해사고를 받고 있고, DDoS 공격, 악성코드 감염, 서버 해킹 등의 유형으로 신고를 받고 있다.

2023년 기준으로 볼 때 DDoS 공격이 2배로 급격히 증가하였다. 전체 유형으로 봤을 땐 서버해킹이 45.7%로 가장 높다.

악성코드 감염의 경우 90%가 렌섬웨어 신고가 차지하고 있었고, 2022년 렌섬웨어 신고는 325건으로 지난 4년간 8.3배 급속히 증가했다.

업종별 침해사고 신고 동계

전년 대비 침해사고가 크게 증가한 곳은 도매 및 소매업이였다.

가장 많은 침해사고 신고가 이루어진 곳은 정보통신업 442건이였다.

공급망 공격에 대해서 개발사는 무결성 검증 및 공격을 방어할 수 있는 기술을 적극 도입 필요

업데이트 서버의 무결성을 보장하기 위해 디지털 서명 및 암호화 기술을 도입하여 공격의 가능성 최소화하는 것이 중요.(블록체인과 연계?)

크리덴셜 스터핑은 대량의 사용자 이름과 비밀번호 조합을 시도하여 시스템의 무단으로 접근하는 공격이다. 무단접근 시도 뿐만이 아니라 사용자 검증이 미흡한 취약점을 이용해 계정정보를 획득한다.

사용자들은 신뢰성 없는 링크를 피하고, 공식 웹사이트를 통해서만 로그인 해야하며, 피싱에 노출되지 않도록 하는 노력이 필요하다.

2. IoT 봇넷 동향

IoT 위협 동향

2023년 IoT 위협 동향에서 두드러진 것은 IP카메라용 DVR(Digital Video Recoder) 제품이다.

미라이(Mirai) 악성코드 전파 및 DDoS 공격 시도가 탐지되고 있다고 한다. 9월부터 새로운 DDoS 네크워크가 발견되어 일 평균 약 22개씩 누적되고 있다.

미라이 악성코드의 변종인 가프짓(Gafgyt) 으로 보여지고, mips, arm, x86과 같은 대부분의 CPU 아키텍처에 영향을 미친다. 악성코드가 설치될수록 스크립트 파일 형태로 배포하기에 인터넷에 연결된 상당수의 IoT기기가 봇넷에 감염되어 악용될 수 있다.

전파방식 분석

국내에선 무봇, 가프짓, 에코봇 등 기존 미라이 봇넷 뿐만 아니라 최근 제로데이를 이용하는 인펙티드슬러스라는 미라이 봇넷 활동까지 감지되고 있다.

CVE-2017-17215 (Huawei Home Device Upgrade exploit) 취약점은 유출된 미라이 소스코드 scanner.c와 유사하지만 무작위 IP에 전송하는 함수가 존재한다. 초기 미라이는 telnet 및 ssh 대상으로 brute force를 사용해 Iot 기기에 접근 했지만, 해당 취약점은 공격자가 악성 패킷을 유니버셜 플러그 앤 플레이(UPnP) 서비스인 37215 포트로 전송하여 사용자 인증 과정없이 공격을 시작할 수 있는 RCE 기능을 탑재하고 있다.

네트워크 공격 방식

최근 미라이 악성코드는 초기 모듈과 동일하게 킬러 모듈을 통해 SSH, HTTP 등과 같은 서비스를 종료시켜 다른 공격자가 IoT 기기를 공격할 수 없게 만들고, 감염 여부를 숨기기 위해 프로세스 이름을 sshd로 변경한다.

위 11개의 공격 모듈을 탑재하여 실제 DDoS 공격을 준비하고 전송하는데 사용된다

3. 보안 취약점 및 신고포상제(버그바운티) 동향

IoT 제품의 취약점 제보거느이 경우 작년대비 감소하였다. 하지만 IoT CCTV 등에서 영상 프로토콜(RTSP, ONVIF 등) 관련 부분은 지속적으로 신고되고 있다. 편의성을 제공하기 위한 프로토콜로 특정 URL 접근 시 CCTV 영상 확인 등을 할 수 있는 기능이나 사용자 인증 없이 누구나 접근할 수 있는 결함 사례. 상대적으로 취약한 인증 및 세션관리 취약점 유형이 증가함을 확인할 수 있다.

또한 신고된 펌웨어 유형 분석 결과 오픈소스인 boa 웹서버를 사용하는 경우가 많았다. "전세계 1백만대 이상의 'Boa' 웹서버가 인터넷에 노출되어 있는 상황" 이라고 한다.

4. 라자루스(Lazarus) 공격그룹의 특징 및 전망

북한의 국가 차원의 기원을 받는 것으로 알려진 라자루스는 2009년부터 악성 활동을 본격적으로 시작한 것으로 알려져있다.

2014년 소니픽쳐스 사를 공격한 Operation Blockbuster로 인해 유명해졌고, Operation Flame, Operation Troy, DarkSeoul 등 수많은 해킹 공격을 수행했다.

라자루스 공격 특징

탈취한 소스코드를 분석하여 제로데이 취약점을 공격, 실제 활용하기까지는 약 1년의 시간이 소요되는 것으로 추정.

악용되는 국내 소프트웨어 개발사의 번주는 망연계 및 보안 분야. 과거 침해사고 이력을 통해 라자루스가 <차후 대형 침해사고> 를 수행하기 전 미리 공격을 준비하고 있다고 한다.

2023 라자루스는 국내에서 개인들이 많이 사용하는 보안 소프트웨어의 제로데이 취약점을 적극 발굴하여 활용.

보안 소프트웨어는 높은 국내 인터넷 뱅킹 이용률로 인해 많은 PC에 설치되어 있고, 시작 프로그램으로 PC에서 항상 실행 상태로 대기 중이다. 따라서 침투 성공 가능성이 높아 개발사를 적극 공격하는 것으로 보인다고 한다.

<사회적 이슈에 맞춰 고가치 기업을 공격> 한 것으로 보인다. 가상자산 가격이 급등하는 시기 가상자산을 탈취하였고, 방산수출이 170억 달러로 급증할 떄에는 방산 기업을 공격해 내부정보 탈취. 23년에는 우주항공 기업을 공격하기도 했다.

라자루스의 공격 단계별 기술적 특징

1. 사전준비 단계

무차별적 공격을 수행하기보다 특정 공격 타겟을 선정 후 세밀한 공격을 수행.

오퍼레이션과 관계없이 제로데이 익스플로잇 코드 등 공격 도구를 지속적으로 개발한다. 해당 공격 도구를 분석가들에게 노출되는것을 꺼려서 트리거 사이트를 준비.

공격 타겟이 업무상 목적으로 접근하거나 범용적으로 접근하는 웹을 해킹하여 공격한다.

2. 최초침투 단계

최초 침투 시 SW 제로데이 취약점을 활용한 워터링홀 기법을 자주 사용.

(워터링 홀 : 웹 사이트를 미리 감염시킨 뒤 잠복하며 피해자의 컴퓨터에 악성코드를 추가로 설치하는 공격)

사람의 실수를 노린 스피어피싱 및 워터링 홀 기법 사용

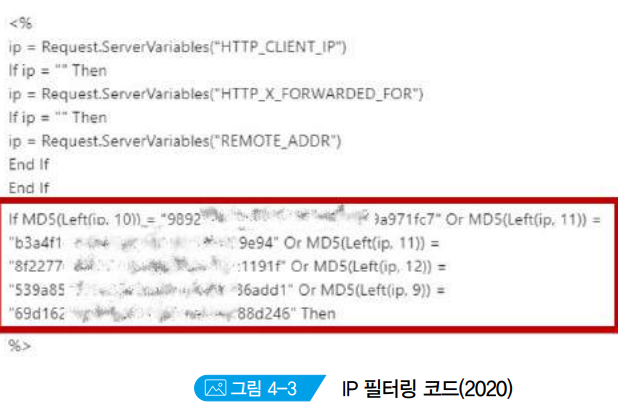

목표 기업의 IP주소 대역을 MD5로 해시하여 필터링 하고, 공격 대상이 접근하면 익스플로잇 코드가 존재하는 다른 사이트로 redirect 시킴.

3. 명령제어 단계

라자루스는 <웹 기반 명령제어 체계를 적극적으로 활용>하여 공격망을 구성한다. 웹 통신은 기업의 네트워크 트래픽 대부분을 구성하고, 방화벽 정책상 대부분의 웹 통신을 허용한다. 따라서 공격자는 악성행위 탐지회피 및 보안장비 우회를 위해 웹 통신을 통한 명령제어를 수행.

특히 <다계층으로 구성한 명령제어 체계>는 하위 명령제어 서버가 차단당하면 바로 인지해 명령제어 서버를 변경하는 대응을 하여 공격자 인프라에 안정성을 더한다.

4. 악성코드 실행 단계

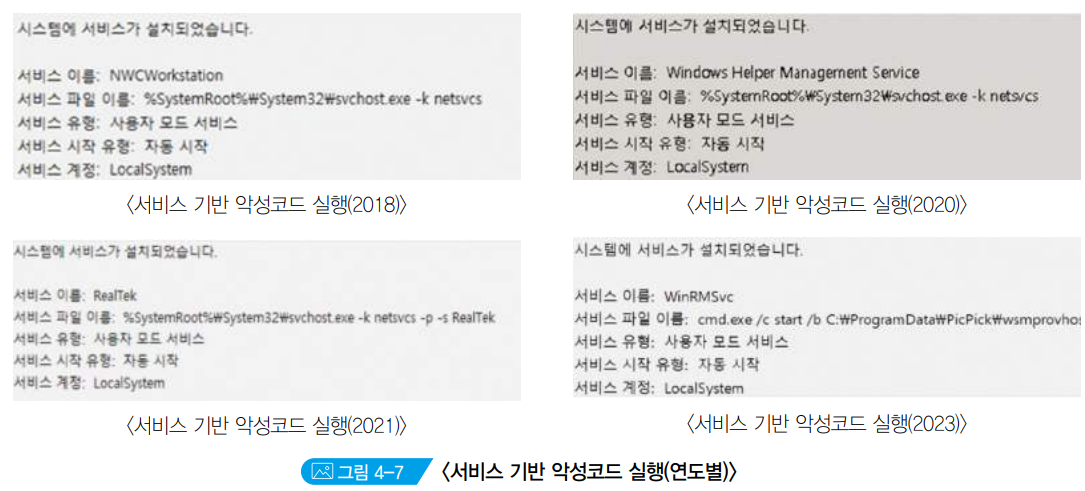

라자루스는 과거부터 <서비스 설치를 통한 악성코드 실행>을 즐겨 사용했다. svchost 프로세스의 netsvcs 그룹 안에 있는 정상 서비스 이름 중 하나를 기용, 악성코드를 등록 실행하는 모습을 보여옴.

5. 지속성 유지 단계

일반적으로 공격자들은 Autorun 레지스트리에 악성코드를 등록하는지만, 라자루스는 지속성 유지를 위한 악성코드 자동실행 방식으로

윈도우 인증 관련 레지스트리인 HKLM\SYSTEM\CurrentControlSet\ Lsa\Security Packages 경로*에 악성코드를 등록한다.

또한 자동실행 방식으로 인해 악성코드가 c:\windows\system32 아래 존재해야하는 의존성이 발생.

주요 악성코드

2023 라자루스 그룹이 사용한 악성코드들이다.

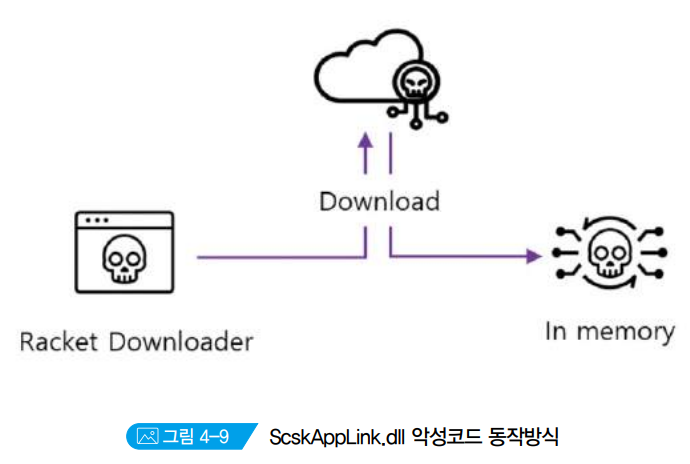

1. (다운로더) ScskAppLink.dll

라자루스가 최초 침투에 사용한 위 악성코드는 Racket Downloader로 알려져 있다. 합법적으로 위장하기 위해 실제 존재하는 보안 소프트웨어의 파일명으로 위장. 악성코드가 동작하기 위해선 파라미터가 필요하기 때문에 주요 기능은 추가 바이너리를 다운 받아 메모리에서 인젝션 하는 기능 수행.

2. (원격제어) lrmons.dll

위 악성코드는 레지스트리에 저장된 데이터를 읽어와 메모리에 인젝션해 실행시키는 런처의 역할 수행.

이때, 레지스트리에 저장된 데이터는 RC5(Ron's Code 5) 로 암호화된 원격제어형 악성코드와 명령제어 채널 정보다.

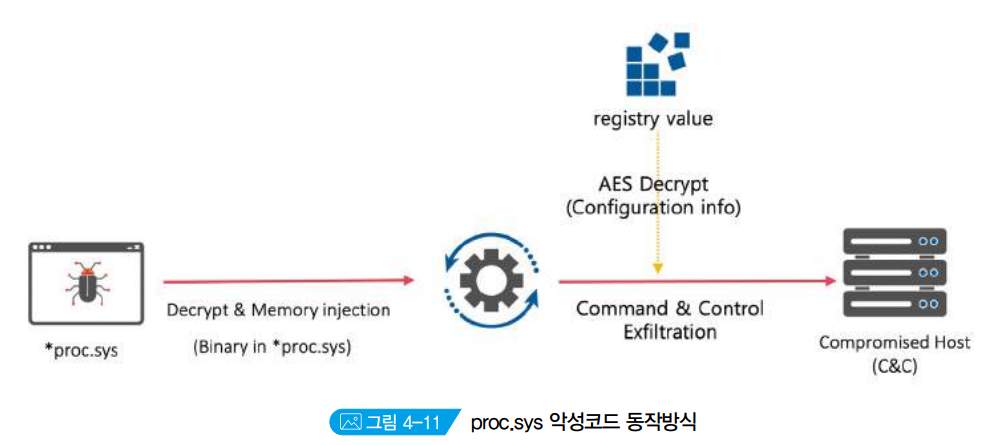

3. (원격제어) proc.sys

위 악성코드는 서비스로 동작하며, 레지스트리에 저장된 데이터 값을 복호화, 다운로더형 악성코드를 메모리 인젝션을 통해 실행.

바이너리 복호화 과정에선 lrmons.dll 악성코드는 RC5를 사용했지만, proc.sys는 AES128 암호 알고리즘을 사용.

백신 엔진 탐지를 우회하기 위해 100mb 이상의 파일크기를 지니고, c:\ windows\system32\ 경로에 존재하는 특징이 있다.

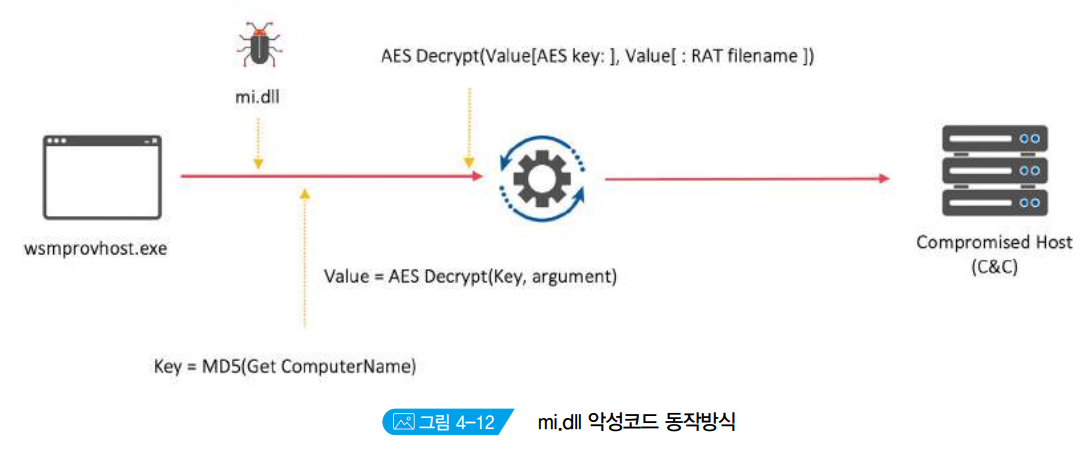

4. (원격제어) mi.dll

위 악성코드는 정상 프로그램(wsmprovhost.exe 등)에서 DLL Side Loading 기법으로 실행된다.

정상 프로그램을 통해 dll을 로드할 때 해커가 지정한 특정 복호화 키 필요.

mi.dll 악성코드는 암호회된 원격제어 악성코드인 suo.dat 파일을 AES 복호화하여 실행.

AES 암호화된 악성코드를 복호화하기 위해 두개의 키가 필요하다. 첫 번째는 감염 시스템의 컴퓨터명을 MD5 해시한 것이고, 두번쨰는 wsmprovhost 실행 시 인자로 받은 문자열을 base64 디코딩하고 이를 첫 번째 키로 복호화환 결과.

결론 및 공격 전망

- 라자루스는 국내 그룹웨어 및 관리 소프트웨어에 대해 높은 이해를 통해 제로데이 익스플로잇 코드를 개발, 적극적으로 공격에 활용하고 있음.

- 공격을 위한 인프라는 다계층 수직구조의 웹 기반 명령제어 체계를 구축하여 활용하는 것이 특징

- 악성코드의 특징으로는 악성코드 동작을 위해 파라미터 또는 인자가 필요하고, 정상파일과 서비스 이름으로 위장하기도 한다.

이러한 특징을 바탕으로 2023년에 악용되지 않은 제3의 보안 소프트웨어가 추가 악용될 것으로 예상됨. 특히나 보안 소프트웨어를 악용해본 라자루스는 해당 소프트웨어 유형의 특수성을 이용해 빈번환 활용을 할 것으로 예상.

이 외에도 국외기업들을 대상으로 3CX 공급망 공격을 진행, 주요 보안 소프트웨어 개발사를 지속적으로 침투하고 있는 만큼 공급망 공격을 일으킬 수 있을 것이라 예상.

보고서 정리 후 생각

앞으로 보안 침해 사고의 방향을 쭉 증가할 것이라고 생각이 들고, 이 보고서는 KISA에서 발행해서 그런지 북한의 위협과 국내 실정에 대해서 조사 되어 있었다. 다음에는 글로벌적 동향에 대해 알아보고 싶다.

또한 보고서에 아직 안읽은 취약점 기술 보고서 부분에 대해 읽어보고 다음 포스팅에 정리해보고자 한다.